Als Sicherheitsexperte hört man oft Fragen wie "Ab welcher Unternehmensgröße sollte man ein SIEM/SOC/AI-Blockchain-... betreiben?"

Meine Antwort lautet: "Sobald Ihr Unternehmen dafür bereit ist."

Doch was bedeutet "dafür bereit sein"?

Wer mit Computerspielen aufgewachsen ist, kennt vielleicht Technologiebäume: Bevor Werkzeuge aus Eisen geschmiedet werden können, müssen Bronzewerkzeuge erfunden worden sein. Wer Armbrüste will, muss zuerst mit Steinschleudern und Bögen umgehen können.

In der IT verhält es sich ähnlich: Wenn man versucht zu rennen, bevor man gehen kann, fällt man auf die Nase.

Immer wieder wird für schicke und moderne Technologien viel Geld ausgegeben, und das, obwohl die eigene IT quasi noch "in der Steinzeit steckt". Wenn eine Organisation die Voraussetzungen für neue Technologien nicht erfüllt, kann dieser Rückstand oft nicht während der Einführung aufgeholt werden, da die Organisation überfordert wird. Das Resultat: Frust bei allen Beteiligten. Außerdem bleibt der Return-on-Investment aus und es fehlt Budget für Projekte, die zu diesem Zeitpunkt sinnvoller wären.

Zum Beispiel kann trotz fehlender Grundlagen eine SIEM gekauft werden in der Hoffnung, dass sie ihren Zweck irgendwie erfüllen wird. Aber ohne funktionierendes Log Management bleiben die Erfolge aus und die Kosten steigen. Und für Log Management sind synchrone Systemzeiten auf allen Systemen eine entscheidende Voraussetzung. Dies setzt wiederum eine einheitliche Konfiguration (Configuration Management) der Zeitquellen voraus. Und so weiter...

Mit einem Verständnis für diese Zusammenhänge kann viel Zeit und Geld gespart werden und eine IT Schritt für Schritt auf solidem Fundament aufgebaut werden. Und einige der notwendigen Voraussetzungen sind weder teuer noch komplex, sondern müssen nur einmal ordentlich gemacht werden.

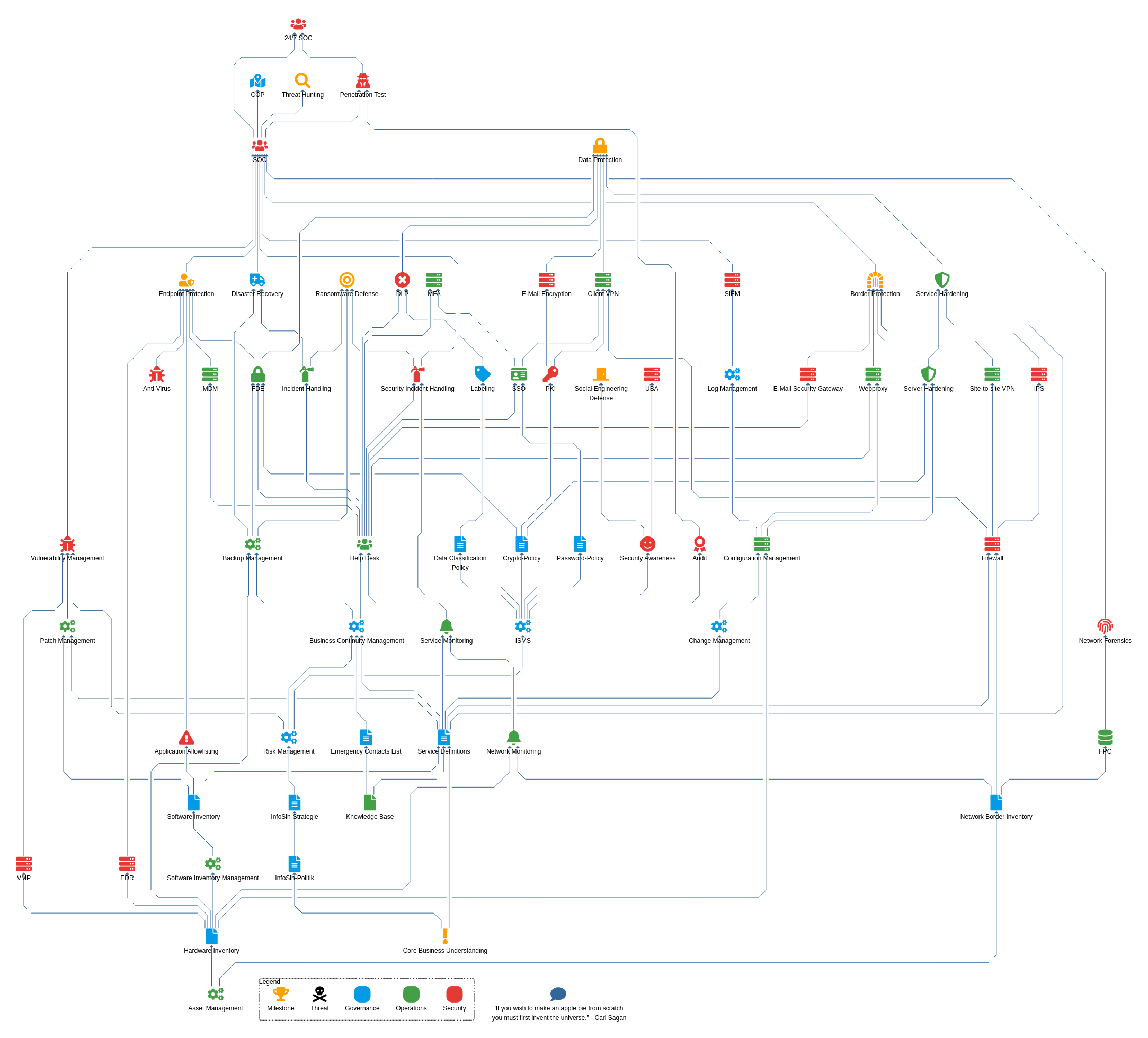

Technologiebaum

Ich habe versucht, diese Abhängigkeiten in der folgenden Grafik möglichst einfach darzustellen. Quasi als Universal-Roadmap, der jedes Unternehmen folgen kann.

(Die Anordnung im Graphen bezieht sich auf die Ausnutzung des vollen Potentials. Reifegrade sind aus Übersichtlichkeitsgründen nicht dargestellt. Je nach Unternehmen kann es zu Unterschieden kommen. "All models are wrong, but some are useful." - unknown)

Die aktuelle Version ist ein erster Wurf und hat vermutlich noch einige unentdeckte Fehler bvzw. fehlende Themengebiete. Ich freue mich über Diskussionen und Verbesserungsvorschläge unter thomas@section8.eu